BlueBorne est depuis peu synonyme de risques à grande échelle pour la sécurité des terminaux connectés. Et c’est suffisamment sérieux pour que l’impact possible de ces failles soit comparé aux attaques Heartbleed ou Mirai. Voici ce qu’il faut savoir sur ces vulnérabilités capables de compromettre en chaîne tous les appareils dotés du Bluetooth.

Comprendre BlueBorne

Les connexions Bluetooth, portes d’entrée pour des cyberattaques : c’est le lièvre qu’a soulevé la société Armis. Cette entreprise, experte en IoT à Palo Alto a découvert 8 failles de sécurité dans les protocoles Bluetooth implémentés sur les OS. Autant dire qu’un nombre colossal de terminaux connectés est concerné. Armis a avancé le chiffre de plusieurs milliards de machines potentiellement vulnérables. En résumé :

- Appareils susceptibles d’être piratés : ordinateurs, smartphones, tablettes, montres et TV connectées, systèmes embarqués, dispositifs smart home, etc.

- OS concernés : Android, Windows, Linux, iOS

- Risques : propagation de malware, ransomware, vol de données, espionnage

- Détection : pour les utilisateurs finaux, le piratage de leur terminal est indétectable.

- Prévention : pour les utilisateurs finaux, désactiver le Bluetooth ou ne s’en servir qu’en cas de nécessité.

- Vérification des mises à jour pour les mobiles Android : avec l’app BlueBorne Vulnerability Scanner by Armis disponible sur Google Play

- Cyberattaque : à ce jour, aucun programme malveillant exploitant ces failles n’a été décelé.

Piratage via Bluetooth, comment ça peut arriver ?

Malheureusement, le principe est simple. Il suffit seulement que le Bluetooth d’un terminal soit activé pour qu’une des failles de sécurité BlueBorne soit exploitée, explique Digital Security (entité d’Econocom), spécialisée en sécurité IoT et sécurité des SI. Aucune interaction de l’utilisateur n’est nécessaire pour que la connexion soit localisée et utilisée par un cybercriminel.

La propagation d’un virus ou logiciel malveillant fonctionne alors comme une tâche d’huile : en localisant tous les appareils connectés en Bluetooth dans le périmètre. Un scénario qualifié de « véritable mouvement latéral de masse extrêmement contagieux » par Digital Security.

Des possibilités d’attaque à très grande échelle

Les possibilités de piratage par les ondes, sans connexion à des réseaux internes ou à Internet créent donc un énième challenge, et de taille, pour les utilisateurs finaux et les responsables de la sécurité des systèmes d’information.

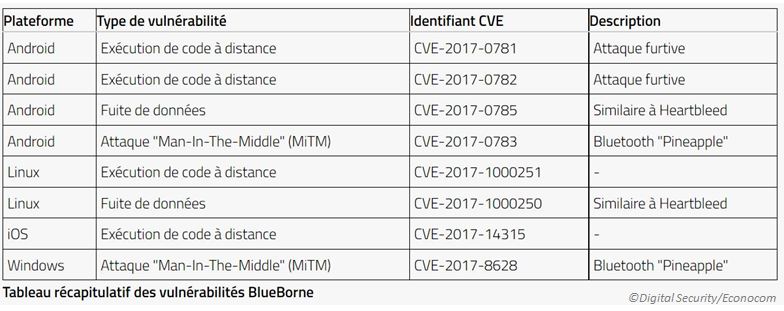

Dans sa synthèse des découvertes autour de BlueBorne, Digital Security détaille les informations relatives aux vulnérabilités de sécurité (CVE) et l’impact potentiel selon les différentes versions d’OS et les types de terminaux.

Le Bluetooth comme vecteur de cyberattaque n’est pas complètement nouveau dans le champ de la sécurité. Mais la quantité d’appareils, de systèmes en service, maintenant dotés du Bluetooth et le peu de méfiance accordée à la sécurité de ce mode de communication font de BlueBorne une série de failles, capable de toucher rapidement les parcs entiers d’équipements mobiles, informatiques et IoT.

Ces vulnérabilités sont évidemment prises très au sérieux. Armis indique sur son site, les alertes lancées depuis le printemps dernier auprès des grands noms comme Google, Microsoft, Apple ou Samsung et les réactions et patchs qui ont suivi.

Exaprobe et Digital Security, entités du groupe Econocom, participeront aux Assises de la Sécurité et des Systèmes d’Information, qui se dérouleront du 11 au 14 octobre prochains au Grimaldi Forum de Monaco.

Présents sur un stand commun, les deux entités animeront notamment deux rendez-vous pendant l’évènement :

- Table ronde : Cryptographie : la confiance sinon rien le 11/10/2017 de 17:00 – 17:45, avec Digital Security

- Atelier : La Sécurité Augmentée, by Exaprobe – Le 12/10/2017 de 11:00 – 11:45 avec Exaprobe

Sources : Armis, ZDNet, Digital Security